Proaktive Cybersicherheit mit CTEM. Die Landschaft der Cybersicherheit ist in ständiger Veränderung, was es für Unternehmen unerlässlich macht, auf dem neuesten Stand der Bedrohungen zu bleiben. Continuous Threat Exposure Management (CTEM) ist eine Methode, um kontinuierlich und proaktiv die Sicherheitsrisiken zu überwachen, zu bewerten und zu minimieren. Es handelt sich um einen kontinuierlichen Zyklus von Identifizierung, Bewertung, Behandlung und Überwachung von Sicherheitsbedrohungen.

In diesem Artikel werden folgende Schwerpunkte zu Continuous Threat Exposure Management behandelt:

- Was ist Continous Threat Exposure Management (CTEM)?

- Wie kann ein CTEM-Programm in einem Unternehmen gestarted werden?

- Wie sieht der fortlaufende Prozess (Zyklus) in CTEM aus?

- Welche Tools können verwendet werden, um ein CTEM-Programm zu implementieren?

- Wie kann die Effektivität eines CTEM-Programms gemessen werden?

- Wie kann die Effektivität eines CTEM-Programms verbessert werden?

- Zusammenwirken zwischen unternehmensweitem Informationssicherheits Managementsystem (ISMS) und CTEM.

Was ist Continous Threat Exposure Management (CTEM)?

Continuous Threat Exposure Management (CTEM) ist ein ganzheitlicher und fortlaufender Ansatz im Bereich der Cybersicherheit, der sich darauf konzentriert, ständig aufkommende und bestehende Sicherheitsbedrohungen zu identifizieren, zu bewerten und darauf zu reagieren. Angesichts der rasanten Entwicklungen im digitalen Raum und der wachsenden Bedrohungslandschaft müssen Unternehmen dynamische Methoden anwenden, um ihre kritischen Assets und Daten zu schützen.

By 2026, organizations that prioritize their security investments based on a continuous exposure management program will be 3x less likely to suffer a breach.

https://www.gartner.com/en/articles/how-to-manage-cybersecurity-threats-not-episodes

Die Hauptmerkmale von CTEM umfassen:

- Proaktive Überwachung: Anstatt auf einen Vorfall zu warten, beobachtet CTEM die digitale Umgebung kontinuierlich auf Anzeichen von Bedrohungen oder Schwachstellen. Durch Früherkennung können Unternehmen potenzielle Risiken erkennen, bevor sie zu echten Bedrohungen werden.

- Intelligente Analyse: CTEM setzt fortschrittliche Analysetools und künstliche Intelligenz ein, um Daten aus verschiedenen Quellen zu sammeln und zu analysieren. Dies ermöglicht eine präzise Bewertung der Bedrohungslandschaft und eine Priorisierung der Reaktionen.

- Integration von Threat Intelligence: Durch die Integration von Threat Intelligence-Plattformen kann CTEM Echtzeit-Informationen über globale Bedrohungen nutzen, um die eigene Sicherheitslage zu bewerten und vorherzusagen, welche Bedrohungen in der Zukunft relevant sein könnten.

- Automatisierte Reaktion: Bei Erkennung einer Bedrohung kann CTEM automatisierte Reaktionsszenarien auslösen, die dazu beitragen, die Auswirkungen eines Angriffs zu minimieren und die Erholungszeit zu verkürzen.

- Kontinuierliche Verbesserung: Da CTEM ein fortlaufender Prozess ist, werden Daten über erfolgreiche und fehlgeschlagene Abwehrmaßnahmen gesammelt und analysiert, um die Methoden und Strategien ständig zu optimieren.

In der heutigen vernetzten Welt, in der neue Bedrohungen täglich auftauchen, bietet CTEM Unternehmen eine adaptive und resiliente Methode, um ihre digitalen Grenzen sicher zu halten. Es geht darum, immer einen Schritt voraus zu sein und nicht nur zu reagieren, sondern proaktiv die Initiative zu ergreifen, um Sicherheitsrisiken zu minimieren.

Wie kann ein CTEM-Programm in einem Unternehmen gestarted werden?

- Bewusstsein schaffen: Das oberste Management muss die Wichtigkeit von CTEM verstehen und unterstützen.

- Risikobewertung: Bestimmen Sie die wichtigsten Vermögenswerte Ihres Unternehmens und bewerten Sie die potenziellen Bedrohungen und Schwachstellen.

- Entwicklung eines Rahmens: Erstellen Sie einen CTEM-Rahmen, der Prozesse, Rollen und Verantwortlichkeiten definiert.

- Schulung & Bildung: Schulen Sie Ihr Personal in den Grundlagen der Cybersicherheit und speziell im CTEM-Prozess.

- Implementierung: Beginnen Sie mit der Implementierung von Tools und Prozessen, um kontinuierlich nach Bedrohungen zu suchen und sie zu bewerten.

Wie sieht der fortlaufende Prozess (Zyklus) in CTEM aus?

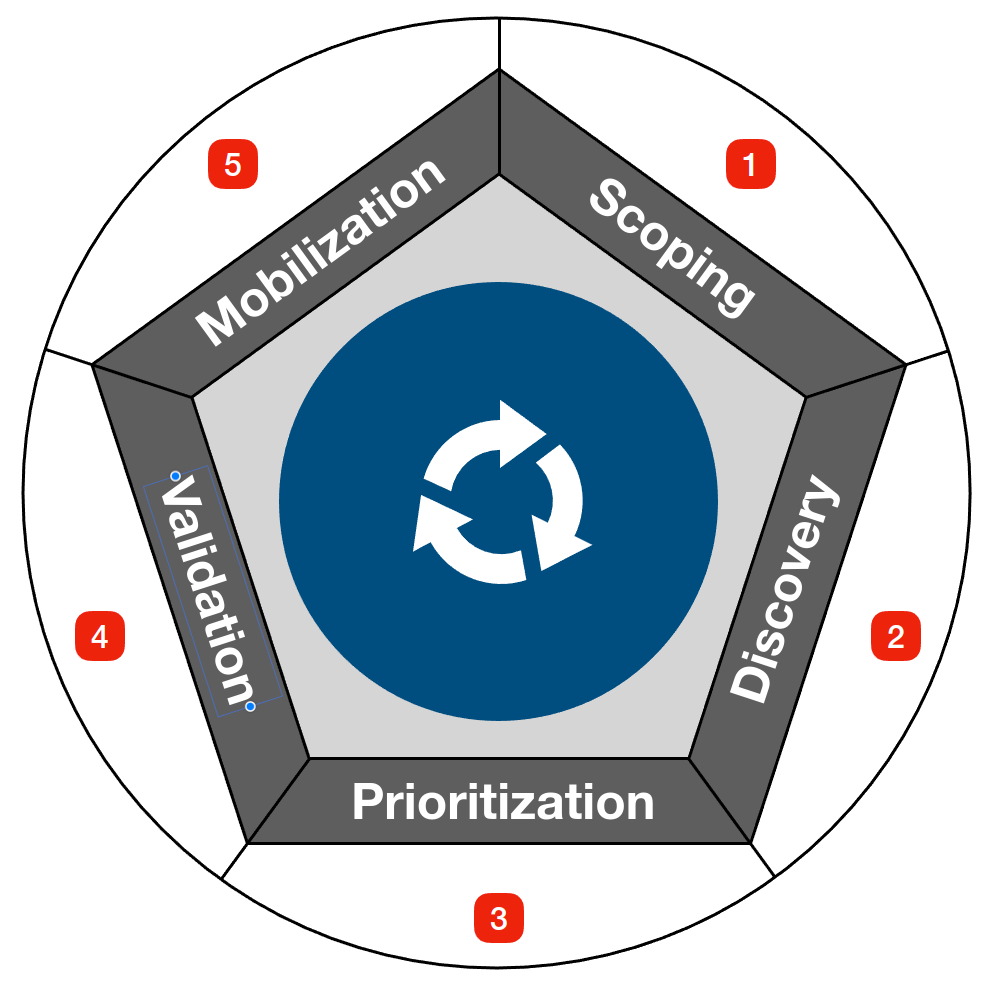

Proaktive Cybersicherheit mit CTEM. Gartner schlägt hierzu einen 5-stufigen Zyklus vor um die Sicherheit in einer Organisation kontinuuierlich zu überwachen und zu verbessern, wobei die Erkenntnisse aus einem Zyklus in den nächsten übertragen werden, um die Sicherheitslage des Unternehmens stetig zu verbessern:

- Scoping (Umfang festlegen):

- Beim Scoping geht es darum, zu verstehen, welche Bereiche des Unternehmens potenziell gefährdet sind. Man schaut, welche Systeme und Daten wichtig sind und wo die Risiken liegen. Dabei geht es auch darum, die externe Angriffsfläche zu verstehen, also wie Angreifer von außen in die Systeme des Unternehmens eindringen könnten. Diese Phase benötigt eine enge Zusammenarbeit zwischen den technischen Teams und den Geschäftsteams, um einen klaren Überblick über die Risiken und Prioritäten zu erhalten.

- Discovery (Entdeckung):

- In der Discovery-Phase geht es darum, alle Assets (wie Server, Computer, Netzwerkgeräte) und ihre Schwachstellen zu identifizieren. Man sucht nach allen Geräten und Programmen im Unternehmen und findet heraus, wo es Schwachstellen gibt. Hierbei werden sowohl offensichtliche als auch versteckte Schwachstellen und Risiken identifiziert, die von Angreifern ausgenutzt werden könnten.

- Prioritization (Priorisierung):

- Nachdem alle Schwachstellen identifiziert wurden, geht es darum, diese zu priorisieren. Es ist wichtig zu entscheiden, welche Schwachstellen zuerst behoben werden sollten, basierend darauf, wie kritisch sie sind. Faktoren wie die Dringlichkeit, die Sicherheitsrelevanz, die Verfügbarkeit von Ausweichlösungen und das Risikoniveau für die Organisation spielen hierbei eine Rolle.

- Validation (Validierung):

- In dieser Phase wird überprüft, wie Angreifer die identifizierten Schwachstellen ausnutzen könnten und wie die Systeme darauf reagieren würden. Man testet, ob die bisherigen Sicherheitsmaßnahmen ausreichend sind, und ob die geplanten Abwehrstrategien funktionieren würden. Es geht auch darum, die Beteiligten im Unternehmen zu überzeugen, dass Maßnahmen ergriffen werden müssen, um die Sicherheit zu verbessern.

- Mobilization (Mobilisierung):

- Schließlich geht es in der Mobilization-Phase darum, die notwendigen Änderungen umzusetzen. Man kommuniziert die Erkenntnisse und Pläne an alle relevanten Teams im Unternehmen und stellt sicher, dass sie verstanden und umgesetzt werden. Dabei kann es auch um die Verbesserung von Prozessen gehen, um schneller auf Sicherheitsprobleme reagieren zu können.

Welche Tools können verwendet werden, um ein CTEM-Programm zu implementieren?

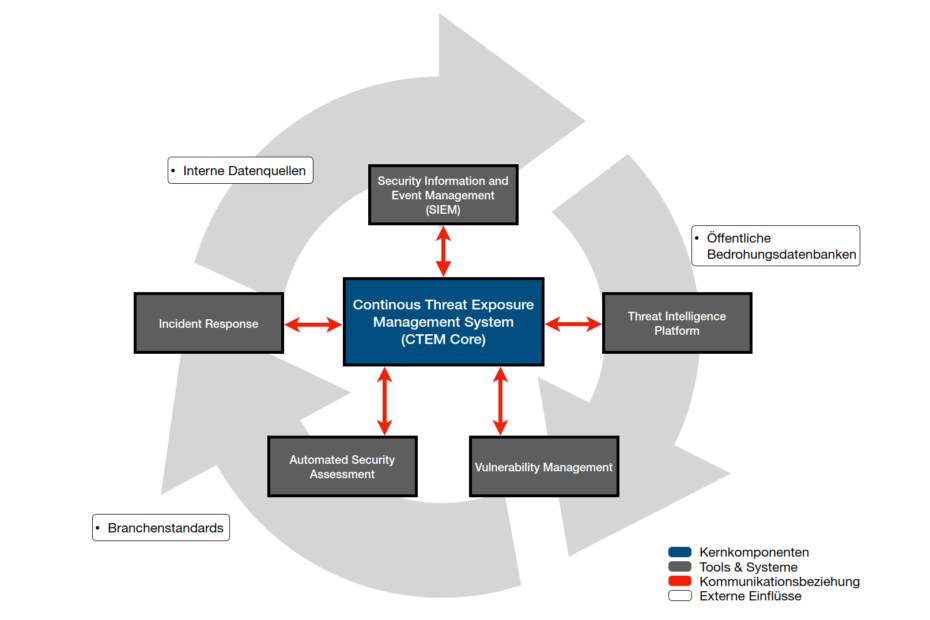

Proaktive Cybersicherheit mit CTEM. Verschiedene Tools und Technologien können zur Unterstützung der Implementierung und Verbesserung eines CTEM-Programms in den verschiedenen Phasen verwendet werden. Hier sind einige spezifische Tools und Plattformen, die zur Unterstützung des Continuous Threat Exposure Management (CTEM) eingesetzt werden können:

- Allgemeine Technologien:

- Automatisierte Tools und manuelle Tests sind oft Teil der Implementierung von CTEM. Aktivitäten können Penetrationstests, Schwachstellen-Scans und Red Teaming umfassen.

- Technische Bewertungen, wie Penetrationstests, Red Teaming, Datenbruch- und Angriffssimulationen sowie Angriffspfadanalysen, können während der Validierungsphase verwendet werden, um die Sicherheitskontrollen zu überprüfen

- Spezifische Plattformen:

- Die Epiphany Intelligence Platform bietet eine Grundlage für ein effektives CTEM-Programm, indem sie die Leistung vorhandener Infrastrukturverwaltungs- und Sicherheitstools nutzt, um die Umgebung zu analysieren und die Exposition automatisch zu bewerten. https://epiphanysys.com/blog/ctem-continuous-threat-exposure-management-lets-you-focus-on-what-matters-try

- Die Strobes Continuous Threat Exposure Management (CTEM) Plattform ist eine umfassende Cybersecurity-Lösung, die Automatisierung mit menschlicher Expertise kombiniert. Sie bietet ein integriertes Toolkit, das Attack Surface Management, Penetration Testing as a Service und Vulnerability Management in einer SaaS-Plattform kombiniert, um Kunden bei der Verwaltung ihrer Bedrohungsexposition zu unterstützen. https://www.benzinga.com/pressreleases/23/10/n35224913/strobes-security-unveils-groundbreaking-ctem-platform-elevating-offensive-cybersecurity-to-new-hei

- Weitere Tools:

- Multifunktions-Validierungsplattformen können konsolidierte Funktionen für die Sicherheitsbewertung und -optimierung bieten und sind ein Schlüsselkomponente, um das CTEM-Programm zu vereinfachen und zu operationalisieren.

- Externe Attack Surface Management (EASM) Tools können in den ersten drei Phasen des CTEM-Programms unterstützend eingesetzt werden.

- Hive Pro bietet viele Integrationen in den Bereichen Asset Management, Schwachstellenmanagement, ITSM und Patch Management, die einen Großteil der im CTEM-Kontext verwendeten Tools abdecken können. https://www.hivepro.com/why-organizations-need-continuous-threat-exposure-management/#:~:text=Our%20many%20integrations%20across%20asset,reports%20that%20can%20be

- Security Information and Event Management (SIEM): Tools wie Splunk oder LogRhythm ermöglichen die Sammlung und Analyse von Sicherheitsereignissen in Echtzeit. https://www.splunk.com/, https://logrhythm.com/

- Threat Intelligence Platforms: Lösungen wie Recorded Future oder ThreatConnect bieten Informationen über aktuelle Bedrohungslandschaften. https://www.recordedfuture.com/, https://threatconnect.com/

- Vulnerability Management Tools: Produkte wie Qualys VMDR oder Nessus helfen bei der Identifizierung und Bewertung von Schwachstellen. https://www.qualys.com/apps/vulnerability-management-detection-response/, https://www.tenable.com/products/nessus

- Automatisierte Sicherheitsbewertung: Tools wie Tenable.io bieten automatisierte Sicherheitsbewertungen. https://www.tenable.com/products/tenable-io

Diese Tools und Plattformen können individuell oder in Kombination verwendet werden, um ein effektives Continuous Threat Exposure Management (CTEM) Programm zu implementieren und zu optimieren.

Wie kann die Effektivität eines CTEM-Programms gemessen werden?

- Reduzierung von Sicherheitsvorfällen: Ein effektives CTEM-Programm sollte zu einer messbaren Reduzierung von Sicherheitsvorfällen führen.

- Reaktionszeit: Die Zeit, die benötigt wird, um auf eine identifizierte Bedrohung zu reagieren, sollte verkürzt werden.

- Compliance-Berichte: Die Einhaltung von Sicherheitsstandards und -richtlinien sollte verbessert werden.

- Mitarbeiterschulung: Die Häufigkeit und Qualität der Mitarbeiterschulungen kann als Indikator für das Engagement und das Bewusstsein für Sicherheitsfragen dienen.

Wie kann die Effektivität eines CTEM-Programms verbessert werden?

- Kontinuierliche Überprüfung: Regelmäßige Überprüfung und Anpassung des CTEM-Rahmens anhand der gemessenen Ergebnisse und Feedbacks.

- Integration von Threat Intelligence: Integration aktueller Bedrohungsdaten in den CTEM-Prozess, um immer auf dem neuesten Stand zu bleiben.

- Automatisierung: Implementierung automatisierter Prozesse zur Identifizierung und Reaktion auf Bedrohungen.

- Zusammenarbeit: Förderung der Zusammenarbeit zwischen IT, Sicherheitsteams und Geschäftseinheiten.

Zusammenwirken zwischen unternehmensweitem Informationssicherheits Managementsystem (ISMS) und CTEM.

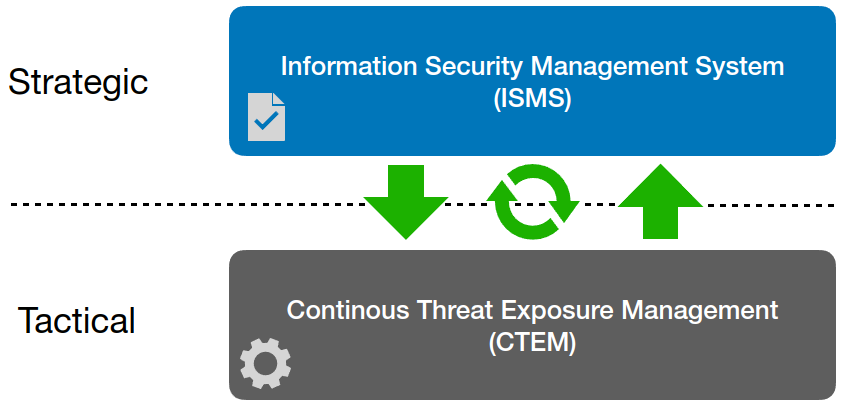

Proaktive Cybersicherheit mit CTEM. Continuous Threat Exposure Management (CTEM) und ein unternehmensweites Information Security Management System (ISMS) sind zwar eigenständige Ansätze, können jedoch sehr gut komplementär in einem umfassenden Sicherheitsrahmen für Organisationen arbeiten und können sich gegenseitig ergänzen:

- Grundlagen und Dynamik:

- ISMS legt den Grundstein für die Sicherheitsinfrastruktur und -richtlinien einer Organisation und gibt den Rahmen für den Schutz von Daten und Informationen vor.

- CTEM baut auf diesem Fundament auf, indem es einen dynamischen und kontinuierlichen Prozess zur Erkennung und Reaktion auf Bedrohungen bietet.

- Richtlinien und Handlungen:

- Während ISMS oft einen Schwerpunkt auf Richtlinien, Verfahren und Schulungen legt, ist CTEM stärker auf die aktive Überwachung und Reaktion auf aktuelle und potenzielle Sicherheitsbedrohungen ausgerichtet.

- Strategische und taktische Perspektiven:

- ISMS bietet eine strategische Perspektive für Informationssicherheit, die langfristige Ziele und Richtlinien umfasst.

- CTEM hingegen ist taktischer, konzentriert sich auf das „Hier und Jetzt“ und passt sich schnell an die sich ständig ändernde Bedrohungslandschaft an.

- Risikomanagement:

- ISMS betont die Identifizierung und Bewertung von Risiken im Zusammenhang mit der Informationssicherheit und die Entwicklung von Maßnahmen zu deren Mitigation.

- CTEM konzentriert sich darauf, wie diese Risiken in Echtzeit überwacht und verwaltet werden können, insbesondere im Hinblick auf neue und unerkannte Bedrohungen.

- Feedback-Schleifen:

- Die Informationen und Daten, die durch den CTEM-Prozess gesammelt werden, können in das ISMS zurückfließen und dazu beitragen, die Richtlinien und Verfahren der Organisation weiter zu verfeinern und zu aktualisieren.

- Technologie und Menschen:

- Während CTEM stark auf Technologie und Tools setzt, stellt ISMS sicher, dass die Menschen in der Organisation die notwendige Ausbildung und das Bewusstsein haben, um diese Tools effektiv zu nutzen und Sicherheitsrichtlinien zu befolgen.

Zusammenfassend lässt sich sagen, dass ISMS und CTEM in einer komplementären Beziehung stehen können, wobei ISMS die strategischen Rahmenbedingungen und Richtlinien bietet, während CTEM einen dynamischen und proaktiven Ansatz zur Erkennung und Reaktion auf Bedrohungen liefert. Für Organisationen, die sowohl ein solides Fundament als auch die Fähigkeit zur schnellen Anpassung an neue Bedrohungen wünschen, können ISMS und CTEM gemeinsam zu einer robusten Sicherheitsstrategie beitragen.

Fazit

Proaktive Cybersicherheit mit CTEM …

Ein effektives CTEM-Programm ist für Unternehmen unerlässlich, um ihre Assets vor den ständig wechselnden Bedrohungen der heutigen Zeit zu schützen. Durch einen proaktiven Ansatz, der Unterstützung von Tools und kontinuierliche Verbesserung kann die Sicherheit erheblich erhöht werden. INFORITAS Information Security Management Services (inforitas.com) steht Ihnen dabei gerne als Partner zur Seite.

Quellen:

- Cybersecurity Needs Continuous Threat Exposure Management – Gartner. https://www.gartner.com/en/articles/how-to-manage-cybersecurity-threats-not-episodes.

- What Is Continuous Threat Exposure Management (CTEM)?. https://www.picussecurity.com/resource/glossary/what-is-continuous-threat-exposure-management-ctem.

- What is a Continuous Threat Exposure Management Program?. https://www.breachlock.com/resources/blog/what-is-continuous-threat-exposure-management-program/.

- Continuous Threat Exposure Management – http://ITChronicles. https://itchronicles.com/artificial-intelligence/continuous-threat-exposure-management-using-ai-to-protect-organizations/.

- What Is Continuous Threat Exposure Management (CTEM)? – phoenixNAP. https://phoenixnap.com/blog/continuous-threat-exposure-management.

- What is Continous Threat Exposure Management (CTEM)?. https://powerdmarc.com/continuous-threat-exposure-management-ctem/

Autor: Rudolf A. Bolek // INFORITAS // 2023-10-17